Vorsicht bei E-Mails mit Datei-Anhängen! Es gibt eine Zero-Day-Lücke, durch die über Word-Dokumente Schadcode nachgeladen und ausgeführt werden kann. Es existiert noch kein offizielles Update zum Schließen der Sicherheitslücke.

Folina-Schwachstelle

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) warnt vor der Folina-Schwachstelle, bei der mithilfe einer präparierten Word-Datei ein Angreifer womöglich eine HTML-Datei aus dem Internet herunterladen kann. Das wird möglich durch die in Microsoft Office enthaltenen Remote-Template-Funktion. Dies kann zur weiteren Ausführung von PowerShell-Code missbraucht werden. Dadurch könnte der Angreifer Programme installieren, Daten anzeigen, ändern oder löschen.

Betroffene Versionen

Es betrifft anscheinend die Office-Produkte 2013, 2016, 2019, 2021 und 365 unter Windows 10 sowie Windows 11 in Verbindung mit dem Microsoft Support Diagnostic Tool (MSDT).

So schützen Sie sich

Seien Sie auch bei vermeintlich bekannten Absendern misstrauisch. Fällt Ihnen ein Unterschied zwischen dem angezeigten Absender-Namen und der Absender-Adresse auf, ist dies ein deutlicher Hinweis auf eine Spam-Mail. Seien Sie stets vorsichtig bei Dateianhängen bei E-Mails (insbesondere Office-Dokumente). Informieren Sie sich im Zweifelsfall beim Absender telefonisch.

Öffnen Sie nur Office-Dokumente aus vertrauenswürdigen Quellen. Seien Sie besonders vorsichtig bei Dokumenten im RTF-Format, da bereits über die Vorschau im Windows Explorer der Schadcode ausgeführt werden kann.

Haben Sie Fragen zum Thema E-Mails oder IT-Sicherheit? Dann kontaktieren Sie bitte den IT Service Desk per E-Mail unter servicedesk [at] tu-freiberg [dot] de oder telefonisch unter 1818.

Workaround: MSDT deaktivieren

Als Workaround empfiehlt Microsoft, das „Microsoft Support Diagnostic Tool“ (MSDT) zu deaktivieren.

Hinweis: Dies ist keine endgültige Sicherheitslösung!

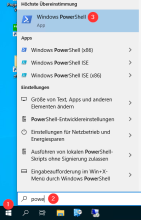

Klicken Sie unten links auf das Windows Zeichen (1).

Beginnen Sie nach dem Klick auf (1) einfach „power“ einzutippen (2) oder suchen Sie nach „Windows Powershell“ (3).

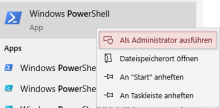

Klicken Sie mit der rechten Maustaste auf „Windows Powershell“ und wählen Sie „Als Administrator ausführen“ aus.

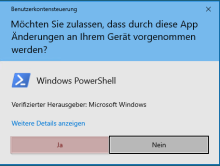

Bestätigen Sie folgenden Dialog mit „Ja“.

Sie haben nun die Windows Powershell als Administrator gestartet.

Fügen Sie die folgenden Befehle ein.

New-PSDrive -PSProvider registry -Root HKEY_CLASSES_ROOT -Name HKCR

Remove-Item -Path "HKCR:\ms-msdt" –Recurse

Sollte bei Ihnen folgende Fehlermeldung erscheinen, dann ist auch alles in Ordnung:

"Der Pfad HKCR:\ms-msdt" kann nicht gefunden werden, da er nicht vorhanden ist."

Sie können nun die Powershell schließen.

Für Office 2019

Wenn Sie Office 2019 nutzen, müssen Sie zu den vorherigen Schritten noch einen weiteren Befehl einfügen:

Remove-Item -Path "HKCR:\search-ms" -Recurse

Bei dieser Ein- und Ausgabe wurde der Schlüssel erfolgreich gelöscht.

Bei dieser Fehlermeldung ist alles Ok. In dem Falle hatten Sie diesen Schlüssel nicht.

Weitere Informationen

- Zero-Day-Lücke in Microsoft Office ermöglicht Codeschmuggel

Quelle: heise.de, 30.05.2022 - Zero Day in Office ermöglicht Remote Code Execution

Quelle: golem.de, 31.05.2022