Cybersicherheits-Forschung aus betriebs- und volkswirtschaftlicher Perspektive

Der Lehrstuhl für Innovations- und Risikomanagement ist an der Forschung der KASTEL Security Research Labs (SRL) am Karlsruher Institut für Technologie (KIT) beteiligt. Im Rahmen des KASTEL-Instituts für Informationssicherheit und Verlässlichkeit leistet der Lehrstuhl einen Forschungsbeitrag zur Ökonomie des Cyber-Risikomanagements mit den Schwerpunkten Spieltheorie und Geschäftsprozessanalyse für Produktionssysteme, verhaltensökonomischen Ansätzen zu Human Factors & Usability sowie Quantifizierung von Cyber-Risiken aus einer vorwiegend betriebs- und volkswirtschaftlichen Perspektive.

A - Ökonomische Kostenschätzung & optimale Allokation von Cybersicherheits-Ressourcen

Investitionen in Cybersicherheit sollten sowohl effektiv als auch effizient erfolgen. Dies stellt Unternehmen aus mehreren Gründen vor nicht-triviale Probleme.

Das Mapping-Problem

Viele Arten von Risiken (z. B. Datenschutzverletzungen) lassen sich nicht direkt bestimmten Geschäftsprozessen zuordnen, was eine Voraussetzung für die Bewertung der Auswirkungen ist. Unser Ansatz ist die Anwendung der Prozesswertanalyse (PWA) als etablierte Methode zur Bestimmung des Wertes von gestörten Prozessen, entweder auf Branchen- oder auf Lieferkettenebene (Kaiser et al. 2021a).

Das Priorisierungsproblem

Die Priorisierung von Systemelementen und potenziell betroffenen Geschäftsprozessen ist schwierig, was hauptsächlich auf die Vernetzung der Systeme zurückzuführen ist.

Das Skalierungsproblem

Selbst wenn man entschieden hat, auf welche Abwehrmaßnahmen man sich vorrangig konzentrieren sollte, müssen diese in der Praxis oft skalierbar sein. Skalierbarkeit gibt Unternehmen zusätzliche Flexibilität. Auf dem Markt für Sicherheitslösungen sind Produkte „von der Stange“ nicht unbedingt für alle Unternehmen geeignet und müssen auf die spezifischen Bedürfnisse zugeschnitten werden. Für KMU macht erst diese Option einige Sicherheitslösungen erschwinglich.

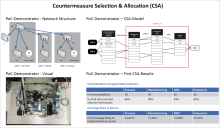

Wir nähern uns dem Priorisierungs- und Skalierbarkeitsproblem durch die Kombination von spieltheoretischer Analyse, Cyber Threat Intelligence (CTI, Kaiser et al. 2023) und einem Ansatz zur Auswahl und Allokation von Abwehrmaßnahmen (Countermeasure Selection & Allocation, CSA). Der CSA-Ansatz wurde für industrielle Kontrollsysteme (ICS) entwickelt, wobei der KASTEL-Production Lab PoC-Demonstrator des Fraunhofer IOSB als Anwendungsfall dient.

Abbildung 1: Countermeasure Selection and Allocation

Das Bewertungsproblem

Um zu einer kohärenten Risikobewertung zu gelangen, ist es schwierig, den zu erwartenden Schaden abzuschätzen. Angriffswahrscheinlichkeiten ergeben sich aus einer hochdynamischen Angriffslandschaft und den Schwachstellen des Systems; die Folgen von Cyberangriffen umfassen materielle und immaterielle, direkte und indirekte, monetäre und nicht-monetäre Kosten.

Wir verwenden Cyber Threat Intelligence (CTI), um Angriffshäufigkeiten und Angriffsziele zu überwachen und zu simulieren. Um die Kostenabschätzung zu verbessern, übertragen wir unsere Forschung aus den Bereichen Supply Chain Risk Management und humanitäre Logistik auf den Bereich Cyber Risk Management (Diehlmann et al. 2021; Kaiser et al. 2021b).

Abbildung 2: Cyber Threat Intelligence (CTI)

[Involvierte Forscher: Dr. Christian Haas, Dr. Ankush Meshram, Jonas Vogl, PD Dr. Ingmar Baumgart, Prof. Dr. Marcus Wiens, Prof. Dr. Jürgen Beyerer]

B - Spieltheoretische Analyse von Sicherheit & Privatheit

Interaktive Assistenz spielt in vielen modernen Produktionsprozessen eine immer wichtigere Rolle. Da diese Systeme Informationen über menschliche Arbeitskräfte erfassen und verarbeiten, um sie bei ihren Aufgaben zu unterstützen, ist die datenschutzgerechte und sichere Gestaltung von Assistenzsystemen ein wichtiges Anliegen. Mit dem Production Lab 4Crypt-Demonstrator des Fraunhofer IOSB entwickeln und analysieren wir interaktive Assistenzsysteme, die sowohl transparent (im Sinne von nachvollziehbar für ihre Nutzer, aber auch im Sinne der Datenschutzpflichten der Betreiber) als auch vertrauenswürdig (im Sinne von datenschutzkonform und nachvollziehbar sicher) sind.

Im betrachteten Use Case zeigt die spieltheoretische Analyse, dass ein Arbeitgeber einen systematischen Anreiz hat, unrechtmäßige Anträge auf Einsichtnahme in die Videoaufzeichnungen zu stellen, was zu Diskriminierung, erhöhtem Stress und geringerem Vertrauen unter den Arbeitnehmern führen kann. Dies verdeutlicht die besondere Relevanz der kryptografischen Lösung. Betrachtet man Assistenzsysteme durch die Brille von Signalisierungsspielen, so sollte es nicht möglich sein, im Falle einer fehlgeschlagenen Genehmigung (kontraproduktives Signal) Rückschlüsse auf den einzelnen Arbeitnehmer zu ziehen. Aus spieltheoretischer Sicht ist das System nur dann informationssicher, wenn ein unabhängig agierender Betriebsrat für die Erteilung der Zustimmung zuständig ist. In Betrieben ohne Betriebsrat (< 5 Beschäftigte) könnte diese Rolle von einem gewählten Vertrauensmann übernommen werden, womit sich allerdings der Signaleffekt nicht vermeiden lässt.

Das Vertrauensniveau der Arbeitnehmer ist von großer Bedeutung für das Arbeitsklima und die Arbeitsproduktivität. Die Analyse bestätigt, dass die beiden wichtigsten Vertrauensquellen (I) die Integrität der Verschlüsselungskomponenten und (II) das Unabhängigkeits- und Konsensprinzip der Informationsweitergabe sind. Diese Anforderungen werden von etablierten Videoassistenzsystemen in der Regel nicht erfüllt, womit 4Crypt einen wichtigen Beitrag zur Erhöhung der Sicherheit und Privatsphäre am Arbeitsplatz leistet.

[Involvierte Forscher: Dr. Pascal Birnstill, Dr. Paul Wagner, Dr. Jeremias Mechler, Prof. Dr. Marcus Wiens, Prof. Dr. Jörn Müller-Quade, Prof. Dr. Jürgen Beyerer]

C – Verhaltensökonomische Forschung zum Nutzerverhalten im Kontext der Cybersicherheit (insb. „Faktor Mensch“ und Nutzer-Risikoverhalten)

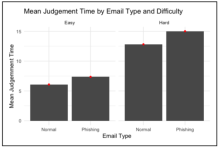

Optimale Entscheidungen im Bereich der Cybersicherheit umfassen Entscheidungen unter Risiko und Unsicherheit in komplexen, vernetzten Umgebungen. Angreifer nutzen diese Komplexität aus, indem sie menschliche Schwachstellen durch z.B. Social-Engineering-Taktiken ausnutzen. Ein Schwerpunkt unserer Arbeiten stellt die Gefahr durch Phishing-Emails dar, insbesondere das Risikoverhalten von Nutzern unter Stress. Während sich die bisherige Forschung in erster Linie auf die Eigenschaften der Nutzer und die Glaubwürdigkeit der Quellen konzentrierte, wurde kontextuellen Faktoren, die die Informationsverarbeitung beeinflussen, wie z. B. Zeitdruck, nur wenig Aufmerksamkeit geschenkt. Wir interessieren uns hier für die Auswirkung von Stressfaktoren auf das Risikobewusstsein, auf die Folgen für die Arbeitsproduktivität und auf die Wirkung von No-Phish-Schulungsvideos der Forschungsruppe SECUSO des KIT.

Abbildung 3: Mean Judgement Time by Email Type and Difficulty

Referenzen

Kaiser, F. K.; Dardik, U.; Elitzur, A.; Zilberman, P.; Daniel, N.; Wiens, M.; Schultmann, F.; Elovici, Y. & Puzis, R. (2023). Attack Hypotheses Generation Based on Threat Intelligence Knowledge Graphs. IEEE transactions on dependable and secure computing, 1–17. doi:10.1109/TDSC.2022.3233703

Kaiser, F. K.; Wiens, M. & Schultmann, F. (2021a). Use of digital healthcare solutions for care delivery during a pandemic – chances and (cyber) risks referring to the example of the COVID-19 pandemic. Health and Technology. doi:10.1007/s12553-021-00541-x.

Kaiser, F., Wiens, M., & Schultmann, F. (2021b). Motivation-based Attacker Modelling for Cyber Risk Management: A Quantitative Content Analysis and a Natural Experiment. Journal of Information Security and Cybercrimes Research, 4(2), 132-147.

Rajabzadeh, H. & Wiens, M. (2024). Resilient and sustainable energy supply chains: insights on sourcing and pricing strategies in a non-collaborative and collaborative environment. International Journal of Production Research, 1-32. Doi: 10.1080/00207543.2024.2331556

Shirafkan, N.; Wiens, M.; Rajabzadeh, H. & Shaya, N. (2024): Synergizing Multi-Layer Blockchain Technologies for Enhanced Security and Operational Efficiency. Proceedings of the 11th Annual Conference of the Operations Research Society of Germany (OR 2024), Munich, Germany, 3.–6. September 2024.